Die rasante Weiterentwicklung der technologischen Fähigkeiten staatlich geförderter Akteure und die Vielfalt der Bedrohungen und Risiken führten 2005 zur Einführung der Sicherheitsstandards NIST SP 800-53. Die neueste Aktualisierung, NIST SP 800-53 Rev 5, die vom NIST Information Technology Laboratory (ITL) im September 2020 zusammengestellt wurde, wurde entwickelt, um die Verantwortlichkeiten im Rahmen des Federal Information Security Modernisation Act (FISMA) zu erweitern. Sie enthält eine Liste von Datenschutz- und Sicherheitskontrollen für alle US-amerikanischen Federal Information Systems (FIS), mit Ausnahme von Systemen, die sich mit der nationalen Sicherheit befassen.

Was ist NIST SP 800-53?

Es handelt sich um einen umfassenden Satz von Datenschutz- und Sicherheitskontrollen, der vom US-Handelsministerium und dem National Institute of Science & Technology entwickelt wurde, um digitale Plattformen, darunter Mehrzweck-Computersysteme, intelligente, Cloud- und mobile Systeme, Geräte des Internets der Dinge und industrielle Systeme, vor Bedrohungen und Risiken zu schützen. Zu diesen Bedrohungen zählen unter anderem feindliche Angriffe, Naturkatastrophen, menschliches Versagen und Bedrohungen durch ausländische Geheimdienste. Dieser Standard wurde so konzipiert, dass er sich in andere Cybersicherheits- und Risikomanagementstandards integrieren lässt und insbesondere in den Anwendungsbereich der Federal Information Processing Standards (FIPS) passt. Obwohl diese Kontrollen für FIS entwickelt wurden, können sie von Organisationen übernommen werden, die sensible und vertrauliche Informationen verarbeiten. Die Datenschutz- und Sicherheitskontrollen der NIST-Sicherheits- und Datenschutzkontrollen wurden in 20 Kategorien unterteilt. Diese Kontrollkategorien bieten Organisationen Richtlinien für die Klassifizierung der Arten von Daten, die sie erstellen, sammeln, verarbeiten, speichern und übertragen.

Wer muss NIST SP 800-53 einhalten?

Diese Standards sind für alle Informationssysteme und Organisationen des Bundes verbindlich; sie sind auch für alle Organisationen erforderlich, die mit Bundesbehörden und der Regierung zusammenarbeiten oder zusammenarbeiten möchten. Sie können auch von nicht-bundeseigenen und privaten Organisationen übernommen werden, die ein robustes und sicheres Rahmenwerk für die Informationssicherheit wünschen. Die NIST-Richtlinien gelten als Goldstandard und verwenden Best Practices für die Entwicklung, den Schutz, die Wartung und die Verbesserung von Informationssystemen. Darüber hinaus bietet die Einhaltung von NIST 800-53 Organisationen ein solides Rahmenwerk, das zur Einhaltung anderer Vorschriften wie PCI DSS, HIPAA, DSGVO und vieler anderer übernommen werden kann.

Was ist neu in der NIST Special Publication 800-53 Revision 5?

Die NIST Special Publication 800-53 wurde fünf Mal überarbeitet, um mit den neuesten Entwicklungen im Bereich Informationssicherheit und Datenschutz Schritt zu halten. Die letzte Aktualisierung erfolgte im September 2020 nach einer siebenjährigen Pause und umfasste wesentliche Änderungen:

- Terminologie: Der Begriff „Federal” wurde aus dem Titel gestrichen, wodurch das Dokument auch für nicht-föderale und private Organisationen zugänglich ist. Damit sollen diese dazu ermutigt werden, den Standard und die vorgeschriebenen Richtlinien zu verwenden. „Information System” wurde durch „System” ersetzt, wodurch die Anwendung auf verschiedene Systeme wie IoT-Geräte, industrielle Systeme und allgemeine Systeme ausgeweitet wurde.

- Datenschutz: Mit der Überarbeitung wurde der Schwerpunkt auf den Datenschutz gelegt, indem Datenschutz- und Sicherheitskontrollen standardisiert und strenge Kontrollen für Organisationen und Systeme eingeführt wurden. Die treibende Kraft dahinter ist die Zunahme globaler Datenschutzgesetze wie DSGVO, PIPEDA und CCPA.

- Integration: Förderung der Integration verschiedener Cybersicherheitsansätze, einschließlich des NIST Cybersecurity Framework.

- Kontrollkategorien: Hinzufügen verschiedener Kontrollen, um neuen und zukünftigen Herausforderungen zu begegnen, darunter Kontrollen für die Verarbeitung und Transparenz von PII (personenbezogenen Daten).

- Fokus: Die Überarbeitung legt mehr Wert auf das Ergebnis als auf die Stelle, die die Kontrolle durchführt. Dies erleichtert es nicht-föderalen und privaten Organisationen, diese Standards zu übernehmen.

Es ist wichtig zu beachten, dass die Revision 5 von NIST 800-53 nach der Verabschiedung vieler globaler Datenschutzgesetze veröffentlicht wurde. Die verstärkte Fokussierung auf den Datenschutz zeigt, dass sich die NIST Special Publication 800-53 bemüht, diesen Anliegen Rechnung zu tragen. Darüber hinaus ist die Datenbereinigung ein wesentlicher Aspekt dieser Datenschutzgesetze und nimmt darin einen prominenten Platz ein, sodass sie natürlich auch in NIST 800-53 eine bedeutende Rolle spielt.

Datenbereinigung in den NIST 800-53-Familien Sicherheit und Kontrolle:

Die Datenbereinigung macht gespeicherte Daten auf einem Gerät mit allen Mitteln vollständig unwiederherstellbar und nimmt einen wichtigen Platz in verschiedenen Sicherheit- und Datenschutzkontrollen in der NIST Special Publication 800-53 ein. Betrachten wir die verschiedenen Kontrollen und ihre Richtlinien für die Datenbereinigung:

Zugriffskontrolle (Abschnitt 3.1):

Durchsetzung des Informationsflusses (AC-4)

Organisationen müssen sicherstellen, dass vor der Übertragung von Informationen zwischen verschiedenen Sicherheitsbereichen eine Datenbereinigung durchgeführt wird, um sicherzustellen, dass diese vor Bedrohungen wie Viren, Ransomware und jeglichem Computercode (bösartige Inhalte, bösartiger Code und bösartige Codeerweiterungen, steganografisch verschlüsselte Daten, Offenlegung sensibler Informationen) geschützt sind, die die Daten beschädigen oder sabotieren könnten.

Konfigurationsmanagement (Abschnitt 3.5):

Basis-Konfiguration (CM-2)

Organisationen müssen zusätzliche Kontrollen für Geräte in Hochrisikobereichen außerhalb der Organisation sicherstellen, einschließlich der Neukonfiguration von Geräten, um sicherzustellen, dass sie vor Bedrohungen geschützt sind, einschließlich Computern und Mobilgeräten. Beispielsweise sollten Computergeräte über saubere Festplatten, eine minimale Anzahl von Anwendungen und strenge Einstellungen verfügen.

Wartung (Abschnitt 3.9):

Kontrollierte Wartung (MA-2)

Organisationen müssen sicherstellen, dass Geräte ordnungsgemäß bereinigt werden, bevor sie das Gelände der Organisation zur Wartung, Reparatur oder zum Austausch verlassen. Darüber hinaus muss die Organisation festlegen, welche Informationen bereinigt werden müssen.

Wartungswerkzeuge (MA-3)

Organisationen müssen sicherstellen, dass keine Daten auf Geräten restlich bleiben, die zur Wartung versendet werden. Zu diesem Zweck sollten sie diese Geräte mit den vom NIST empfohlenen Methoden bereinigen.

Nicht lokale Wartung (MA-4)

Organisationen, die ihre Geräte außerhalb des Standorts warten lassen, müssen sicherstellen, dass die Daten gelöscht wurden, bevor sie vom System getrennt werden. Sie müssen auch nach Abschluss der bestellten Wartungsarbeiten gelöscht werden, um sicherzustellen, dass keine bösartige oder schädliche Software vorhanden ist, bevor sie wieder an das System angeschlossen werden.

Wartungspersonal (MA-5)

Organisationen müssen sicherstellen, dass das Personal, das Wartungs- oder Diagnosearbeiten an den Geräten durchführt, für diese Aufgabe freigegeben ist. Darüber hinaus müssen Organisationen sicherstellen, dass alle sensiblen Daten gelöscht werden, bevor sie solchen Mitarbeitern Zugang gewähren, wenn diese nicht über eine entsprechende Freigabe verfügen.

Medien-Schutz (Abschnitt 3.10):

Medienaufbewahrung (MP-4)

Organisationen müssen klar zwischen den verschiedenen digitalen und nicht-digitalen Mediengeräten unterscheiden, die sie verwenden. Diese Mediengeräte müssen sicher aufbewahrt werden und bis zum Ende ihrer Nutzungsdauer unter der physischen Kontrolle der Organisation bleiben. Sobald die Organisation diese Mediengeräte nicht mehr benötigt, müssen sie mit NIST-zugelassenen Methoden bereinigt und vernichtet werden.

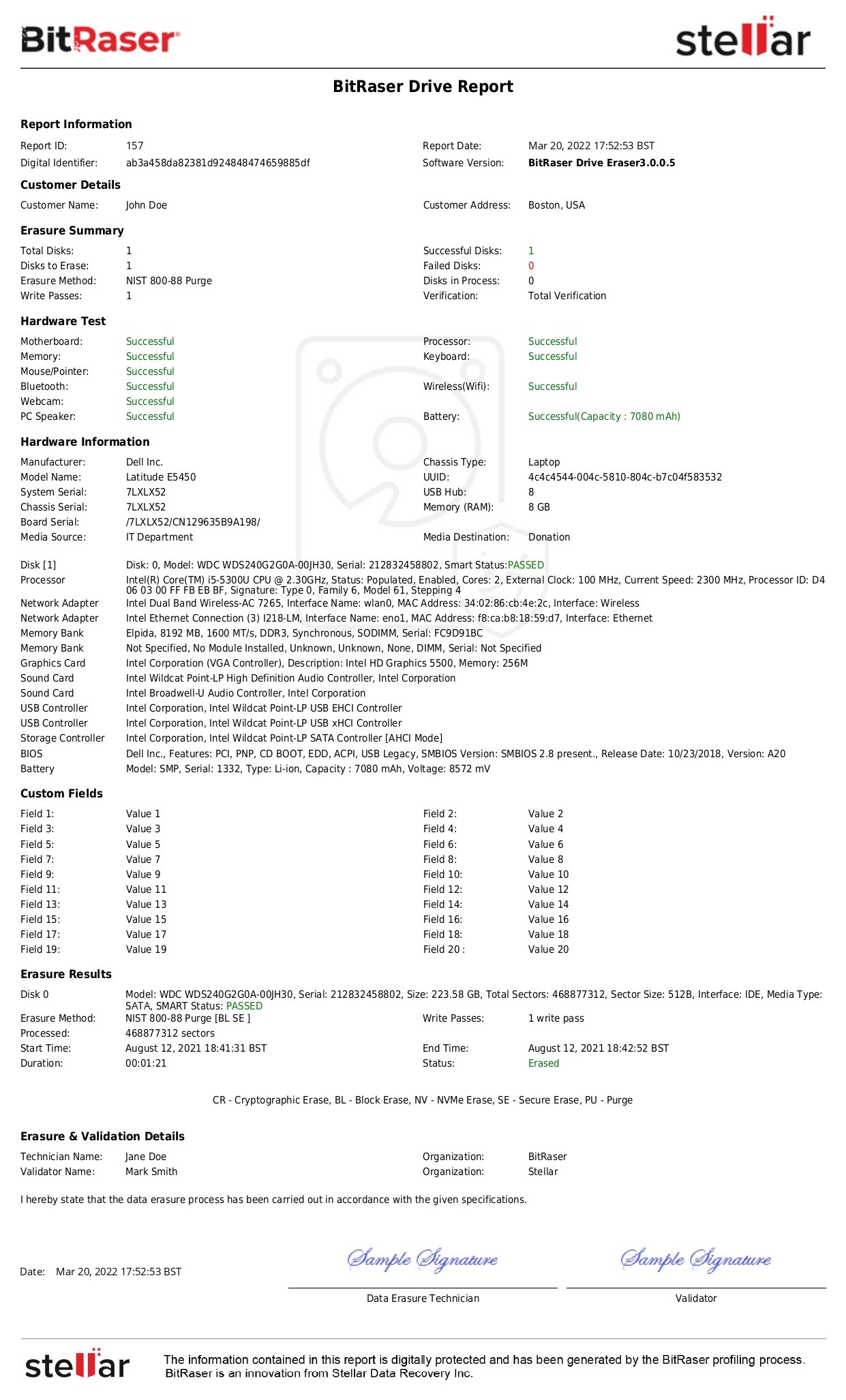

Medienbereinigung (MP-6)

Organisationen müssen vor der Entsorgung, Freigabe oder Wiederverwendung des Mediengeräts Reinigungsverfahren anwenden, die der Sensibilität und Sicherheitskategorie der Daten angemessen sind.

Die Kontrolle verlangt von Organisationen, dass sie nicht-destruktive Reinigungstechniken auf tragbare Speichergeräte anwenden, bevor sie solche Geräte an das System anschließen.

|

Zerstörungsfreie Reinigung von tragbaren Speichergeräten

|

|

Speichertyp

|

Beispiele

|

Reinigungsmethode

|

|

Extern

|

Peripher angeschlossene Speicher, USB, Firewire

|

„Überschreiben Sie Medien mit vom Unternehmen zugelassenen und getesteten Überschreibungstechnologien/-methoden/-werkzeugen. Der Löschvorgang sollte mindestens einen Durchgang mit einem festen Datenwert umfassen, z. B. lauter Nullen. Alternativ können mehrere Durchgänge oder komplexere Werte verwendet werden.“

– NIST SP 800-88 Revision 1

|

|

Wechselmedien

|

HDD, SSD, NVMe

|

|

Optische Datenträger

|

Wiederbeschreibbare CDs, wiederbeschreibbare DVDs, wiederbeschreibbare Blu-ray-Discs

|

|

Flash-Speichergeräte

|

Speicherkarte, Memory Stick, Compact Flash-Laufwerk, DRAM

|

|

Magnetische Speicher

|

ATA/SCSI, Diskette

|

Medien-Downgrade (MP-8)

Organisationen, die ihre Medien für die Freigabe außerhalb der Organisation herabstufen möchten, müssen sicherstellen, dass keine restlichen Informationen auf dem Mediengerät verbleiben. Die verwendeten Tools sollten entsprechend der Sicherheitskategorie des Mediums und dem Klassifizierungsstatus der Informationen ausgewählt werden. Darüber hinaus muss die Bereinigung der Medien gewährleisten, dass die Informationen nicht wiederhergestellt oder rekonstruiert werden können.

System- und Kommunikationsschutz (Abschnitt 3.18):

Informationen in gemeinsam genutzten Systemressourcen (SC-4)

Organisationen müssen sicherstellen, dass vordefinierte Verfahren vorhanden sind, einschließlich der Bereinigung digitaler Informationen, wenn sich die Verarbeitungsstufen aufgrund einer mehrstufigen Verarbeitung oder der Wiederverwendung von Hardware ändern, bei der die Klassifizierungsstufen für den Benutzer unterschiedlich sind.

NIST-zugelassene Methoden zur Datenbereinigung sind in NIST SP 800-88 definiert, das Techniken zum Löschen, Bereinigen und Vernichten empfiehlt, um eine Datenbereinigung zu erreichen . Diese müssen je nach Art des Speichermediums und der Sensibilität der Informationen angewendet werden. Für die meisten Mediengeräte und Sicherheitsstufen wird ein softwarebasierter Ansatz empfohlen, um eine dauerhafte, unwiderrufliche Datenlöschung zu erreichen. Mit Überschreibungssoftware wie BitRaser wird die gewünschte Datenbereinigung auf allen Mediengeräten erreicht und der vom NIST vorgeschriebene Standard erfüllt.

Fazit:

In der heutigen Welt gehen die größten Bedrohungen für Unternehmen und Organisationen aus dem digitalen Bereich hervor, und niemand ist sicher. Die Risiken sind vielfältig, und der einzige Weg, sich zu schützen, besteht darin, vorbereitet zu sein. Hier kommen die NIST SP 800-53-Richtlinien ins Spiel. Organisationen müssen ihre Haltung zur Informationssicherheit stärken und die NIST-Richtlinien einhalten, wenn sie flexibel und restlich effektiv bleiben wollen. Mit über 1.000 Verantwortlichen verfügt es über umfassende Richtlinien, die auf der FIPS 199-Worst-Case-Auswirkungsanalyse basieren und jeder Organisation das Wissen und die Werkzeuge an die Hand geben, um den zunehmenden Bedrohungen durch Cybersicherheit, Datenverletzungen, Malware-Angriffen und menschlichen Fehlern entgegenzuwirken.