Cyberangriffe sind in den letzten Jahren immer häufiger geworden, und alle Unternehmen, die Daten speichern, müssen über eine umfassende Datenschutzstrategie verfügen, um die Risiken durch Schwachstellen zu minimieren.

Sicherheitslücken und ihre vielfältigen Auslöser haben Netzwerk- und Systemadministratoren alarmiert. Mit der digitalen Transformation sind Schwachstellen auch für Datenverwalter zu einem ernsthaften Sicherheitsproblem geworden. Die zunehmende Fokussierung der Unternehmen auf die digitale Transformation hat den Bereich Big Data allgemein vorangetrieben, mit der massiven Generierung von Nutzerdaten, die schwer zu verwalten und zu sichern sind. Dadurch sind zahlreiche Lücken entstanden, durch die Cyberangreifer unbefugten Zugriff auf sensible Informationen in einem Netzwerk oder einem eigenständigen System erhalten können.

Was ist eine Schwachstelle?

Der Begriff "Sicherheitslücke“ bezeichnet eine grundlegende Schwachstelle in einem System, die, wenn sie nicht rechtzeitig behoben wird, das System einer potenziellen Bedrohung aussetzt. Beispielsweise ist die Nichtinstallation von Windows-Updates auf einem Webserver eine Sicherheitslücke.

Phasen der Datenverwundbarkeit

Daten sind aufgrund verschiedener Arten von Schwachstellen, die sich in den folgenden Phasen manifestieren, ständig Cyber-Sicherheitsbedrohungen ausgesetzt:

- Auf Netzwerkebene: USB-Sticks, Laptops und Netbooks (mit Ethernet-Anschluss für direkten Netzwerkzugriff), WLAN-Zugangspunkte, unbefugte Personen im Serverraum (Trojaner), digitale Assets und vieles mehr.

- Auf Systemebene: E-Mail-Phishing, Beobachtung von Benutzern während der Anmeldung, die drei am häufigsten ausgenutzten Programme, die auf einem System installiert sind, sind Adobe Reader, Oracle Java und Adobe Flash. Auf Datenebene: ungesicherte mobile Geräte, ungesicherte Cloud-Speichersysteme und mehr.

- Auf Datenebene: Unzufriedene Mitarbeiter, ungesicherte mobile Geräte, Speicheranwendungen einschließlich der Cloud, ungesicherte Systeme von Drittanbietern, Hacker und vieles mehr.

Die meisten Unternehmen verfügen über heterogene Systeme mit automatisierten Patches für mehrere Plattformen, um ihre Netzwerke und Systeme streng zu schützen. Aufgrund nicht gepatchter Netzwerke und Systeme sind Administratoren jedoch manchmal nicht in der Lage, die Art der Schwachstelle zu beurteilen, die eine Vielzahl von Bedrohungen auslöst. Eine kleine Schwachstelle in einem Einstiegsnetzwerk kann daher zur größten Lücke für böswillige Angriffe auf ein Unternehmen werden, wenn sie nicht behoben wird.

Daher ist das Schließen dieser Schwachstellen – bevor sie von einer böswilligen Instanz entdeckt werden – eine der besten Präventivmaßnahmen, um Daten zu schützen und zu verhindern, dass solche Einstiegsnetzwerkbedrohungen zu mehreren Risiken eskalieren.

Auswirkungen von Datenverletzungen

1. Betriebsausfälle: Ausfälle oder Unterbrechungen treten auf, wenn ein System für einen bestimmten Zeitraum nicht verfügbar ist und seine primäre Funktion nicht ausführen kann. Um ein kompromittiertes System von Grund auf wiederherzustellen, muss das Unternehmen Ressourcen investieren, was zu Vorabverlusten führt.

Ausfallzeiten führen auch zu Betriebsunterbrechungen, wenn kritische IT-Systeme betroffen sind, insbesondere Datenbanken, bei denen die Wahrscheinlichkeit einer Kompromittierung von Unternehmensdaten höher ist. Laut einer Ponemon-Studie zu den Kosten von Datenverletzungen können US-amerikanische Unternehmen einen Teil der höchsten Kosten, die mit der Reaktion auf eine Datenverletzung verbunden sind, wieder hereinholen.

2. Datenverlust: Die Verschlüsselung von Daten durch Ransomware kann zu einem dauerhaften Datenverlust führen, wodurch strategische Vorteile gefährdet und der Ruf der Marke sowie die gesamte Geschäftsposition geschädigt werden. Im Falle einer Verschlüsselung benötigen Sie eine Software zur Datenrettung wie Stellar Data Recovery. Datenverluste hätten verhindert werden können, wenn Unternehmen rechtzeitig Patches installiert hätten.

3. Datenschutz und rechtliche Auswirkungen: Der unbefugte Zugriff auf Daten durch Dritte gefährdet die Vertraulichkeit, Integrität und Verfügbarkeit von Unternehmensdaten und damit die Daten . In der heutigen Welt kann die Nichteinhaltung von Datenschutzbestimmungen wie der DSGVO zu rechtlichen Komplikationen führen.

Wie können Sie sich vor Datenverletzungen schützen?

Das ist möglich! Durch geeignete vorbeugende Maßnahmen auf Netzwerkebene

- Netzwerkebene

- Systemebene

- Datenebene

1. Sicherheit auf Netzwerkebene:

- Implementieren Sie Unified Threat Management (UTM), um die Perimetersicherheit rund um Firewalls und Router zu gewährleisten, und fordern Sie Phishing-Schutz usw. an.

- Installieren Sie die von Schwachstellentests empfohlenen Patch-Updates und beheben Sie Schwachstellen entsprechend ihrer Priorität – kritisch, hoch, mittel und niedrig –, um böswillige Angriffe zu verhindern.

- Stateful Packet Inspection zur eindeutigen Unterscheidung zwischen legitimer Netzwerkkommunikation und böswilliger Kommunikation. Verwenden Sie Echtzeit-Paketentschlüsselungssoftware für regelmäßige Paketinspektionen.

- Richten Sie ein virtuelles privates Netzwerk (VPN) für sichere private Verbindungen über öffentliche Netzwerkverbindungen ein.

2. Sicherheit auf Systemebene:

- Überwachen Sie Hardware-Ressourcen (Netzwerk-Switches, Router, Server) und die Software-Leistung mit Online-Überwachungstools wie Opsview, Nagios usw., um Risiken aufgrund von Systemabweichungen zu minimieren.

- Führen Sie regelmäßige Wartungsarbeiten durch, um die Verfügbarkeit, Skalierbarkeit, Sicherheit und Zuverlässigkeit der physischen Ressourcen zu verbessern und einen besseren Schutz zu gewährleisten.

- Erstellen Sie Datensicherungen an verschiedenen physischen Standorten, damit Sie Daten wiederherstellen können, die durch einen unerwarteten böswilligen Angriff beschädigt wurden. Da die Sicherungskopien nicht im selben Netzwerk gespeichert sind, ist die Wahrscheinlichkeit einer Datenbeschädigung praktisch gleich Null.

3. Datensicherheit:

- Fortschrittliche Datenverschlüsselung: Verschlüsselung ist nichts Neues, muss heute jedoch strategischer und systematischer implementiert werden, um Daten vor Cyberkriminellen und Insiderbedrohungen zu schützen. Sie sollten sich auf ein Verschlüsselungssystem verlassen, das nicht nur Außenstehende fernhält, sondern auch sicherstellt, dass Systemadministratoren oder andere interne Quellen keinen Zugriff auf das Betriebssystem haben.

- Implementieren Sie eine rollenbasierte Zugriffskontrolle für einzelne Dokumente: Unternehmen müssen die gemeinsame Nutzung von Daten für Mitarbeiter, Partner, Drittanbieter, Berater, Wirtschaftsprüfer und andere mit ihrem Geschäft verbundene Fachleute ermöglichen. Um angemessene Sicherheitskontrollen zu gewährleisten, ist es unerlässlich, eine rollenbasierte Zugriffskontrolle bis auf die Ebene einzelner Dokumente zu implementieren.

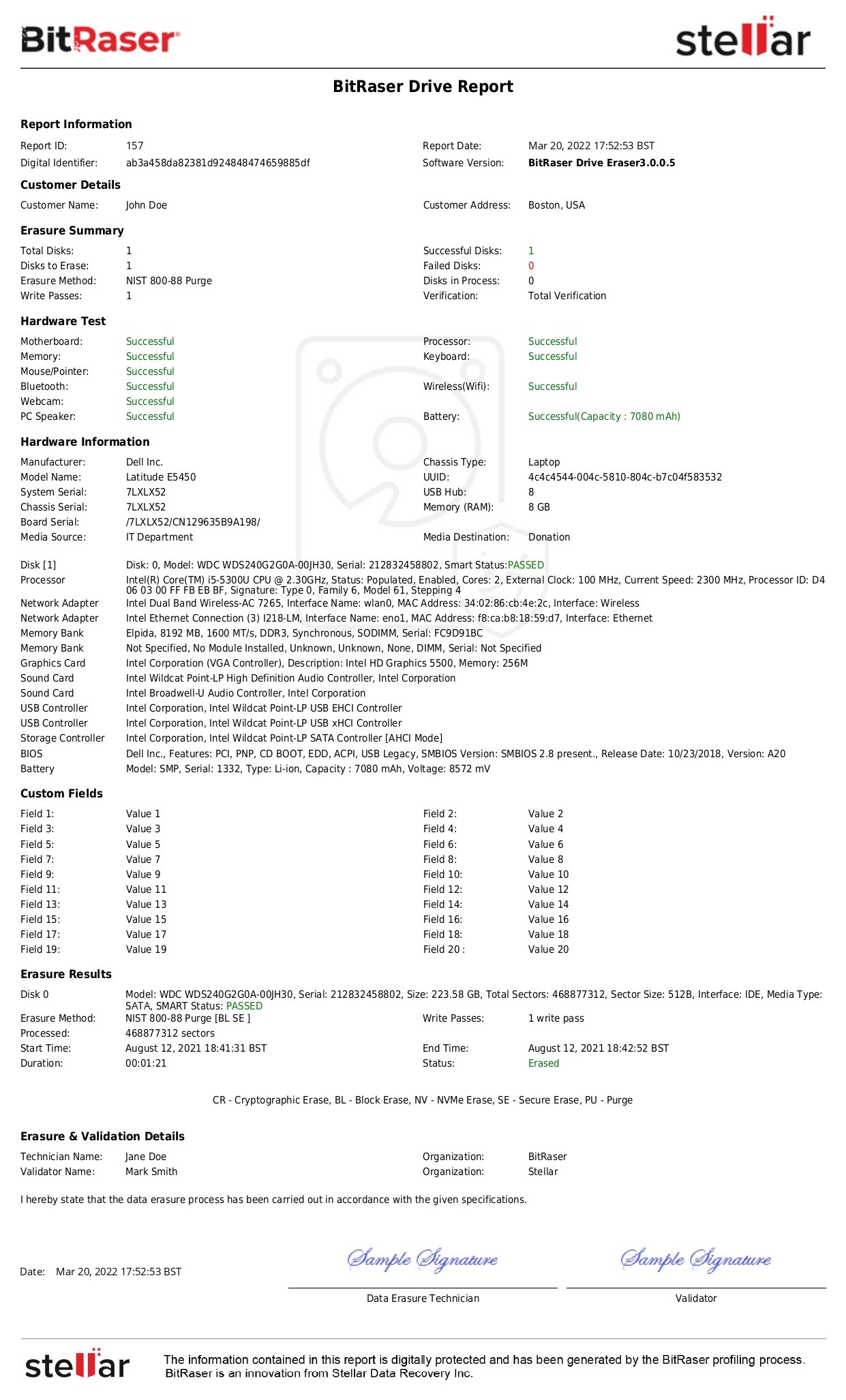

- Datenlöschung: Sensible Informationen müssen aus den Systemen gelöscht werden, wenn sie nicht mehr benötigt werden, um Speicherplatz freizugeben und (was noch wichtiger ist) eine Ausnutzung durch Hacker zu verhindern. Datenlöschungssoftware wie BitRaser hilft dabei, redundante und unnötige Daten aus mehreren IT-Ressourcen gleichzeitig zu löschen.

Datenlöschungssoftware wie BitRaser kann Unternehmen und Privatpersonen auf folgende Weise beim Schutz sensibler Daten unterstützen:

- Vertrauliche Informationen löschen, wenn sie nicht mehr verwendet werden.

- Löschen Sie den Browserverlauf, Cookies, System- und Anwendungsspuren.

- Löschen Sie E-Mail-Client-Daten unter Windows und allen anderen Systemen, die bei einem Wechsel der IT-Assets verwendet werden.

- Löschen Sie Dateiverknüpfungen von USB-Sticks und anderen Speichermedien

Während der Datenschutz weitgehend auf der Umsetzung vorbeugender Maßnahmen und Praktiken basiert, befasst sich die Datenentsorgung mit der sicheren Löschung redundanter oder unerwünschter Daten. Für die sichere Datenentsorgung gibt es gesetzliche Vorschriften, die Unternehmen zur Einhaltung von Datenschutz- und Sicherheitsstandards verpflichten. In diesem Zusammenhang setzen Unternehmen Datenlöschsoftware wie BitRaser ein, um eine sichere Datenlöschung gemäß internationalen Standards durchzuführen. BitRaser löscht sensible Daten bei der Wiederverwertung oder Verlagerung von Datenbeständen auf effiziente, kostengünstige, sichere und sozial verantwortliche Weise.

Werden Sie nicht zum Opfer! Nutzen Sie noch heute eine Software zur sicheren Datenlöschung.

Zertifizierte Datenlöschsoftware wie BitRaser löscht nicht nur Daten, sondern hilft Unternehmen auch, Schwachstellen zu schließen und ihr Netzwerk und ihre Systeme vor vielen Bedrohungen zu schützen, die durch die Offenlegung von Daten entstehen.